1. Jelaskan 5 aspek keamanan komputer!

· Privacy adalah segala sesuatu yang bersifat kerahasiaan pribadi.

· Confidentiality adalah segala sesuatu yang menyangkut kepercayaan.

· Integrity adalah segala sesuatu yang berhubungan dengan integritas.

· Authentification adalah segala sesuatu yang berhubungan dengan otentifikasi atau pembuktian.

· Avaliability adalah segala sesuatu yang berhubungan dengan ketersediaan terhadap hak.

2. Jelaskan 4 aspek utama ancaman keamanan komputer!

a. Interupsi / interuption

Sumber daya sistem komputer dihancurkan / menjadi tak tersedia / tak berguna. Merupakan ancaman terhadap ketersediaan. Contohnya penghancuran harddisk, pemotongan kabel komunikasi.

b. Intersepsi / interception

Pihak tak diotorisasi dapat mengakses sumber daya. Merupakan ancaman terhadap kerahasiaan. Pihak tak diotorissasi dapat berupa orang / program komputeer. Contohnya penyadapan, mengcopy file tanpa diotorisasi.

c. Modifikasi / modification

Pihak tak diotorisasi tidak hanya mengakses tapi juga merusak sumber daya. Merupakan ancaman terhadap integritas. Contohnya mengubah nilai file, mengubah program, memodifikasi pesan

d. Fabrikasi / fabrication

Pihak tak diotorisasi menyisipkan / memasukkan objek-objek palsu ke sistem. Merupakan ancaman terhadap integritas. Contohnya memasukkan pesan palsu ke jaringan, menambah record file.

3. Gambarkan dan jelaskan metodologi keamanan komputer!

Keamanan level 0 : keamana fisik, merupakan keamanan tahap awal dari komputer security. Jika keamanan fisik tidak terjaga dengan baik, maka data-data bahkan hardware komputer sendiri tidak dapat diamankan.

Keamanan level 1 : terdiri dari database, data security, keamanan dari PC itu sendiri, device, dan application. Contohnya : jika kita ingin database aman, maka kita harus memperhatikan dahulu apakah application yang dipakai untuk membuat desain database tersebut merupakan application yang sudah diakui keamanannya seperti oracle. Selain itu kita harus memperhatikan sisi lain yaitu data security. Data security adalah cara mendesain database tersebut. Device security adalah alat-alat apa yang dipakai supaya keamanan dari komputer terjaga. Computer security adalah keamanan fisik dari orang-orang yang tidak berhak mengakses komputer tempat datadase tersebut disimpan.

Keamanan Level 2

Keamanan level 2 adalah network security, yang merupakan keamanan dari komputer yang terhubung ke jaringan, seperti LAN, WAN, maupun internet. Karena, komputer yang terhubung ke jaringan sangat rentan terhadap serangan, karena komputer server bisa diakses menggunakan komputer client. Oleh karena itu, setelah keamanan level 1 selesai dikerjakan maka keamanan level 2 harus dirancang supaya tidak terjadi kebocoran jaringan, akses ilegal, dan perbuatan-perbuatan yang dapat merusak keamanan tersebut.

Keamanan level 3

Keamanan level 3 adalah information security, yaitu keamanan iformasi-informasi yang kadang kala tidak begitu dipedulikan oleh administrator atau pegawai seperti memberikan password ke teman, kertas-kertas bekas transaksi, dsb. Namun hal tersebut bisa menjadi sangat fatal jika informasi tersebut diketahui oleh orang-orang yang tidak bertanggungjawab.

Keamanan level 4

Keamanan level 4 merupakan keamanan secara keseluruhan dari komputer. Jika level 1-3 sudah dikerjakan dengan baik, maka otomatis keamanan untuk level 4 sudah terpenuhi. Jika salah satu dari level tersebut belum bisa terpenuhi, maka masih ada lubang keamanan yang bisa diakses. Meskipun seluruh level telah memenuhi syaratpun masih belum menutup kemungkinan adanya penyusup atau user ilegal

4. Network Scanning dan Intrusion Detection adalah 2 cara untuk mendeteksi suatu kebocoran sistem. Jelaskan, dan berikan contoh aplikasi yang digunakan.

- Network Monitoring : adalah sistem pemantau jaringan yang dapat digunakan untuk mengetahui adanya lubang keamanan. Biasanya dilakukan dengan menggunakan protocol SNMP (Simple Nework Management Protocol)

Contoh program network monitoring antara lain:

• Etherboy (Windows), Etherman (UNIX)

• HP Openview (Windows)

• Packetboy (Windows), Packetman (UNIX)

• SNMP Collector (Windows)

• Webboy (Windows)

- Intrusion Detection System (IDS) : merupakan penghambat atas semua serangan yang akan mengganggu sebuah jaringan. IDS memberikan peringatan kepada administrator server saat terjadi sebuah aktivitas tertentu yang tidak diinginkan administrator sebagai penanggung jawab sebuah sistem.

5. Jelaskan perbedaan antara enkripsi asymetris dan symetris. Menurut Anda manakah yang paling aman untuk digunakan dalam jaringan?

· enkripsi symetris : pengirim dan penerima harus memiliki kunci yang digunakan bersama dan dijaga kerahasiaanya.

Kelemahan :

- Kunci harus dikirim melalui saluran yang aman. Kedua entitas yang berkomunikasi harus menjaga kerahasiaan kunci ini.

- Kunci harus sering diubah, mungkin pada setiap sesi komunikasi.

Kelebihan :

- Algoritma ini dirancang sehingga proses enkripsi/dekripsi membutuhkan waktu yang singkat.

- Ukuran kunci relatif lebih pendek.

- Algoritmanya bisa menghasilkan cipher yang lebih kuat.

- Autentikasi pengiriman pesan langsung diketahui dari ciphertext yang diterima, karena kunci hanya diketahui oleh pengirim dan penerima pesan saja.

· enkripsi asymetris : Pengirim menggunkan kunci ini untuk enkripsi dan penerima menggunakan kunci yang sama untuk dekripsi.

Kelebihan:

- Hanya Private key yang harus benar-benar rahasia/aman.

- Sangat jarang untuk perlu merubah public key dan private key.

Kelemahan:

- Ukuran kunci lebih besar dari pada symmetric encryption.

- Tidak adanya jaminan bahwa public key benar-benar aman.

6. Sebutkan dan jelaskan strategi keamanan komputer !

- Keamanan fisik : lapisan yang sangat mendasar pada keamanan sistem informasi adalah keamanan fisik paad komputer. Siapa saja memiliki hak akses ke sistem. Jika hal itu tidak diperhatikan, akan terjadi hal-hal yang tidak dikehendaki.

- Kunci Komputer : banyak case PC modern menyertakan atribut penguncian. Biasanya berupa soket pada bagian depan case yang memungkinkan kita memutar kunci yang disertakan ke posisi terkunsi atau tidak.

- Keamana BIOS : BIOS adalah software tingkat terendah yang mengonfigurasi atau memanipulasi hardware. Kita bisa menggunakan BIOS untuk mencegah orang lain me-reboot ulang komputer kita dan memanipulasi sisten komputer kita.

- Mendeteksi Gangguan Keamanan Fisik : hal pertama yang harus diperhatikan adalah pada saat komputer akan di-reboot. Oleh karena Sistem Operasi yang kuat dan stabil, saat yang tepat bagi komputer untuk reboot adalah ketika kita meng-upgrade SO, menukar hardware dan sejenisnya.

7. Bagaimana cara melindungi password yang kita miliki ?

a. Salting, menambahkan string pendek ke string password yang diberikan pemakai sehingga mencapai panjang password tertentu

b. one time password, pemakai harus mengganti password secara teratur, misalnya pemakai mendapat 1buku daftar password. Setiap kali login pemakai menggunakan password berikutnya yang terdapat pada daftar password.

c. satu daftar panjang pertanyan dan jawaban, sehingga pada saat login, komputer memilih salah satu dari pertanyaan secara acak, menanyakan ke pemakai dan memeriksa jawaban yang diberikan.

d. tantangan tanggapan / chalenge respone, pemakai diberikan kebebasan memilih suatu algoritma misalnya x3, ketika login komputer menuliskan di layar angka 3, maka pemakai harus mengetik angka 27

8. Penggunaan Firewall dan optimasi Router adalah beberapa cara untuk melindungi jaringan, jelaskan bagaimana teknik tersebut dapat melindungi suatu jaringan!

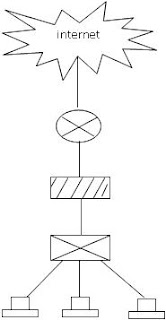

a. Firewall : Adalah komputer yg berfungsi :

i. Sebagai koneksi tunggal antara LAN dengan WAN.

ii. Memeriksa semua paket data yg masuk

iii. Mengizinkan masuk paket data yg sesuai dengan kriteria.

b. Optimasi Router :

9. Sebagai seorang admin jaringan, kadang kita harus memahami bagaimana cara kerja seorang hacker. Jelaskan menurut versi Anda, langkah seorang hacker mengacau atau mengancam suatu jaringan. Berikan deskripsi pada beberapa langkah berikut ; 1. Bagaimana cara mengetahui layanan yang terbuka,2. Alat/tool yang digunakan, 3. Tujuan serangan, 4. Dan eksekusi atau implementasi serangan.

- Bagaimana cara mencegah terjadinya suatu serangan atau kebocoran sistem ?

Terdiri dari 4 faktor yang merupakan cara untuk mencegah terjadinya serangan atau kebocoran sistem :

· Desain sistem : desain sistem yang baik tidak meninggalkan celah-celah yang memungkinkan terjadinya penyusupan setelah sistem tersebut siap dijalankan.

· Aplikasi yang Dipakai : aplikasi yang dipakai sudah diperiksa dengan seksama untuk mengetahui apakah program yang akan dipakai dalam sistem tersebut dapat diakses tanpa harus melalui prosedur yang seharusnya dan apakah aplikasi sudah mendapatkan kepercayaan dari banyak orang

· Manajemen : pada dasarnya untuk membuat suatu sistem yang secure tidak lepas dari bagaimana mengelola suatu sistem dengan baik. Dengan demikian persyaratan good practice standard seperti Standard Operating Procedure (SOP) dan Security Policy haruslah diterapkan di samping memikirkan hal teknologinya.

· Manusia (Administrator) : manusia adalah salah satu fakor yang sangat penting, tetapi sering kali dilupakan dalam pengembangan teknologi informasi dan dan sistem keamanan. Sebagai contoh, penggunaan password yang sulit menyebabkan pengguna malah menuliskannya pada kertas yang ditempelkan di dekat komputer. Oleh karena itu, penyusunan kebijakan keamanan faktor manusia dan budaya setempat haruslah sangat dipertimbangkan.

- Sebutkan dan jelaskan 5 langkah keamanan komputer atau keamanan sistem informasi !

· Aset : Perlindungan aset merupakan hal yang penting dan merupakan langkah awal dari berbagai implementasi keamanan komputer. Contohnya: ketika mendesain sebauah website e-commerce yang perlu dipikirkan adalah keamanan konsumen. Konsumen merupakan aset yang penting, seperti pengamanan naman alamat ataupun nomor kartu kredit.

· Analisi Resiko : adalah tentang identifikasi akan resiko yang mungkin terjadi, sebuah even yang potensial yang bisa mengakibatkan suatu sistem dirugikan.

· Perlindungan : Kita dapat melindungi jaringan internet dengan pengaturan Internet Firewall yaitu suatu akses yang mengendalikan jaringan internet dan menempatkan web dan FTP server pada suatu server yang sudah dilindungi oleh firewall.

· Alat : alat atau tool yang digunakan pada suatu komputer merupakan peran penting dalam hal keamanan karena tool yang digunakan harus benar-benar aman.

· Prioritas : Jika keamanan jaringan merupakan suatu prioritas, maka suatu organisasi harus membayar harga baik dari segi material maupun non material. Suatu jaringan komputer pada tahap awal harus diamankan dengan firewall atau lainnya yang mendukung suatu sistem keamanan.

- Apa tujuan dari keamanan jaringan

· Melindungi keamanan informasi-informasi dan sistem informasi terhadap akses, penggunaan, pengungkapan, gangguan, modifikasi atau penghancuran.

· Mengamankan jaringan dari gangguan tanpa nenghalangi penggunaannya.

· Melakukan antisipasi ketika jaringan berhasil ditembus

- Apa Faktor penyebab gangguan jaringan

· Human error

· Kelemahan hardware

· Kelemahan software

· Kelemahan sistem jaringan

- Jelaskan ancaman – ancaman pada jaringan

· DOS / DDOS, Denial of Services dan Distributed Denial of Services adalah sebuah metode serangan yang

bertujuan untuk menghabiskan sumber daya sebuah peralatan jaringan komputer sehingga

layanan jaringan komputer menjadi terganggu.

bertujuan untuk menghabiskan sumber daya sebuah peralatan jaringan komputer sehingga

layanan jaringan komputer menjadi terganggu.

· Paket Sniffing, sebuah metode serangan dengan cara mendengarkan seluruh paket yang lewat pada sebuah media komunikasi, baik itu media kabel maupun radio. Setelah paket-paket yang lewat itu didapatkan, paket-paket tersebut kemudian disusun ulang sehingga data yang dikirimkan oleh sebuah pihak dapat dicuri oleh pihak yang tidak berwenang.

· IP Spoofing, sebuah model serangan yang bertujuan untuk menipu seseorang. Serangan ini dilakukan dengan cara mengubah alamat asal sebuah paket, sehingga dapat melewati perlindungan firewall dan menipu host penerima data.

· DNS Forgery, Salah satu cara yang dapat dilakukan oleh seseorang untuk mencuri data-data penting orang lain adalah dengan cara melakukan penipuan. Salah satu bentuk penipuan yang bisa dilakukan adalah penipuan data-data DNS.

· Trojan Horse, program yang disisipkn tanpa pengetahuan si pemilik komputer, dapat dikendalikan dari jarak jauh & memakai timer

· Probe : Usaha yang tak lazim untuk memperoleh akses ke dalam suatu sistem/ untuk menemukan informasi tentang sistem tersebut. Dapat dianalogikan sebagai usaha untuk memasuki sebuah ruangan dengan mencoba-coba apakah pintunya terkunci atau tidak

· Scan : kegiatan probe dalam jumlah besar dengan menggunakan tool secara otomatis. Tool tersebut secara otomatis dapat mengetahui port-port yang terbuka pada host lokal/host remote, IP address yang aktif bahkan bisa untuk mengetahui sistem operasi yang digunakan pada host yang dituju

· Account Compromise : penggunaan account sebuah komputer secara ilegal oleh seseorang yang bukan pemilik account tersebut. Account Compromise dapat mengakibatkan korban mengalami kehilangan atau kerusakan data.

· Root Compromise : mirip dengan account compromise, dengan perbedaan account yang digunakan secara ilegal adalah account yang mempunyai privelege sebagai administrator sistem. Akibat yang ditimbulkan bisa mengubah kinerja sistem, menjalankan program yang tidak sah

- Jelaskan teknik untuk melindungi jaringan

· Autentifikasi , Proses pengenalan peralatan, sistem operasi, kegiatan, aplikasi dan identitas user yang terhubung dengan jaringan komputer

· Enkripsi , proses pengkodean pesan untuk menyembunyikan isi. Digunakan untuk menyediakan kerahasiaan, dapat menyediakan authentication dan perlindungan integritas

· Firewall, sebuah sistem yang akan memeriksa seluruh data yang akan diterima oleh sebuah aplikasi jaringan komputer. Paket-paket data yang diterima dari pihak lain akan disatukan untuk kemudian diperiksa apakah data yang dikirimkan berbahaya atau tidak. Apabila ditemukan data yang berbahaya untuk sebuah aplikasi, maka data tersebut akan dibuang, sehingga tidak membahayakan sistem jaringan komputer secara keseluruhan.